Le Cyberespace Nouveau domaine de la pensée stratégique

1. Les auteurs :

Le colonel Stéphane Dossé est spécialisé dans le domaine de la maîtrise de l’information et a commandé le 54e régiment de transmissions. Il est co-auteur d’Attention cyber : vers le combat cyber-électronique.

Olivier Kempf est un analyste stratégique et auteur. Il est Saint-Cyrien (1984-1987), titulaire d’un DEA (Master 2) de sciences économique de Sciences Po Paris (1998-1999), breveté de l’École de guerre (2001) et docteur en science politique (2012).

Christian Malis, est un ancien élève de l’Ecole normale supérieure, docteur habilité en histoire contemporaine et directeur des études stratégiques chez Thales.

2. Préambule et définitions :

D’après le dictionnaire Le Robert, le cyberespace concerne « l’espace de communication créé par l’interconnexion mondiale des ordinateurs (Internet) et par les données qui y sont traitées ; espace, milieu dans lequel naviguent les internautes ».

D’après Stanislas de Maupeou, le Cyberespace va bien plus loin que cela. Il s’agirait de « l’espace d’échanges de l’information numérisée. » Il se trouve donc en interconnexion entre vie privée, commerce, données industrielles, données militaires et sensibles, vie des Etats et des organisations. Il ne se limite pas seulement à Internet car il existe des systèmes d’information non interconnectés à Internet.

Ce livre est en trois parties. La première partie concerne essentiellement la problématique de la stratégie militaire adaptée au cyberespace. La deuxième partie nous intéressera plus, puisqu’elle est axée sur la géopolitique pure et la notion de frontières. Enfin, la dernière partie concerne l’éventualité d’une cyberguerre.

Ce livre a une approche plus militaire que géographique du cyberespace. Il se situe en marge du programme de l’agrégation mais apporte une vision claire du mode de fonctionnement de ces espaces immatériels incontournables actuellement.

Enfin, nous développons ici des thèmes qui évoluent très vite. Le livre Le Cyberespace Nouveau domaine de la pensée stratégique date de 2013 et je me suis alors permise quelques actualisations concernant les données et les chiffres.

3. La lecture du livre

Lors des premiers pas de l’aéronautique, le 13 mars 1912, le commandant de Rose s’interrogeait : « les aéroplanes détruiront-ils les autres aéroplanes ? C’est question n’est pas encore au point. »

Les ordinateurs détruiront-ils les autres ordinateurs ? Cette questions non plus n’est pas encore au point.

Certaines parties de cet ouvrage s’insèrent complètement dans la thématique géopolitique des frontières, question de l’agrégation interne d’histoire géographe, puisque ces espaces virtuels disposent de frontières. En revanche, d’autres chapitres s’en éloignent un peu plus. Ainsi insisterai-je sur les points géographiques.

I. Penser stratégiquement le cyberespace

a. Cyberstratégie et modèles stratégiques dits classiques : de la pertinence de quelques analogies pour appréhender la cyberstratégie :

Les risques de cyberattaques sont mesurés. La cyber stratégie et la cyber défense ne constituent pas des stratégies particulières, mais représentent une dimension de la stratégie générale. Le domaine « cyber » ne peut en lui seul apporter une victoire à un Etat ou une organisation, en cas de guerre. Il peut éventuellement être prédominant, mais non suffisant. C’est l’action conjointe de plusieurs domaines et du cyberdomaine qui procure la victoire.

Qu’en est-il de la cyberdissuasion ?

Elle ne peut être efficace uniquement dans certains cas. En effet, seules les économies reposant sur le secteur tertiaire et fortement informatisées sont vulnérables.

Quelles armes ? Chevaux de Troie, netbot, souprogrammes, bombes logiques, virus, keyloggers, DDoS (inondation et blocage d’un réseau) ou renseignement. Pour le moment, nous ne sommes pas en mesure de parler d’une réelle cyberstratégie, mais plutôt d’une cybertactique.

Si nous voulions comparer la cyberstratégie à un autre domaine militaire, nous prendrions le cas de la stratégie maritime. En effet, la puissance maritime se doit de maîtriser tous les aspects : elle construit des navires, est responsable des flux (ports, entrepôts, voies de communication), elle assure le commerce, finance, tisse et protège. De ce fait, la puissance maritime dépend autant, si ce n’est plus, des facteurs civils que militaires. La cyberstratégie doit également maîtriser tous les domaines : production des hardwares, software et wetware (formation des opérateurs), protéger les réseaux civils ou militaires, financer les produits, produire l’électricité et assurer les infrastructures. Cependant, dans un contexte de mondialisation, il faut prendre en compte la nécessité d’importation de certains composants. La maitrise complète de la totalité du domaine est illusoire.

Nous pouvons également établir une analogie avec la guerre bactériologique. En effet, le phénomène de propagation est commun aux deux domaines, de même que le faible coût : 100 millions de dollars suffisent à disposer d’une cybercapacité apte à attaquer un Etat par exemple. Les moyens financiers comptent moins que la capacité à trouver des spécialistes opérationnels.

En outre, il y a une différence de taille en matière de toxicité car aucun virus informatique n’a encore directement tué un humain. Enfin, la population civile serait plus vulnérable à une cyberattaque que la population militaire, puisque les militaires sont capables de fonctionner en « mode dégradé », sans outil informatique. Les armes biologiques sont également en capacité d’attaques discriminatoires. Un virus peut eut être développé pour toucher tel type de population. Ce n’est pas possible dans le cadre d’une cyberattaque.

En conclusion, les cyberstartégies connaissent encore des limites d’efficacité. Aucun « cyber Pearl Harbor » ne s’est encore produit. Les cyberattaques ont été de faible ampleur jusque-là : attaques Russes sur l’Estonie en 2007 ou la Géorgie en 2008. Les populations civiles ont certes été incommodées, mais nous sommes loin de Londres en 1940 ou Tokyo en 1945. Une cyberattaque ne peut pas encore apporter la victoire à elle seule. Cela dit, aucune stratégie particulière ne le peut. De plus, si une éventuelle cyberattaque peut s’avérer dangereuse (hacking ou autre), l’action physique sur les infrastructures l’est tout autant : attaque d’infrastructures électriques ou encore de serveurs. Cette approche « physique » fait l’objet de réflexions intenses sur la protection de ce type d’infrastructures.

Une cyberstratégie ?

Les cybertratégies ont de multiples facettes. Ainsi, qu’est-ce-qui définit la cyberstratégie ? Quels sont ses enjeux ?

La doctrine américaine fait référence à « une défense active » qui étend sa surveillance à une action préventive. Il faudrait définir quel type d’agression serait supportable ? De plus, il y a une nécessité de protéger les infrastructures vitales contre une cyberattaque.

Que serait un cyberconflit ? Il impliquerait trois aspects :

– Un acte de violence avec recherche de dommages

– Un savoir qu’il faut acquérir ou fausser

– Une technique numérique

Avec les nouvelles technologies et les cyberespaces, les codes de la guerre sont bouleversés. En effet, il n’y a pas de fantassins, pas de troupes en uniformes, pas de déclaration de guerre, ni de traité de paix, pas de lieu physique, nous sommes nulle part et partout à la fois dans ce cyberespace et on peut difficilement percevoir l’auteur des faits.

Les prévisions sont également difficiles. L’attaque est généralement instantanée et exploite forcément les failles d’un système, afin d’être efficace.

Il y a beaucoup d’interrogations quant à une hypothétique cyberguerre.

Comment savoir qui gagne puisqu’il n’y a pas de morts à comptabiliser.

Il semble alors nécessaire de définir le mobile. Est-ce de s’emparer de données sensibles, affaiblir l’ennemi, le désarmer, accompagner ou préparer une offensive militaire ?

L’identification de l’arme pose également problème, mais c’est la durabilité de la cyberattaque qui sera le facteur déterminant en termes d’efficacité, dans ce genre d’attaque. S’y ajoute alors une recherche d’effet physique ou cinétique, comme détruire des infrastructures ou stopper le fonctionnement d’une machine, ou encore priver un pays d’électricité.

Une cyberattaque se joue en fonction de trois éléments pondérateurs principaux :

1. le temps : être rapide

2. le savoir : gagne celui qui sait ce que l’autre ignore

3. le pouvoir : prendre le contrôle.

Les objectifs d’une cyberattaque visent à affaiblir l’adversaire, à le contraindre et obtenir des concessions, ou encore le ridiculiser en termes d’image. La maitrise de l’image est essentielle, on le voit dans le conflit russo-ukrainien.

L’avenir de la cyberstratégie dépendra de notre capacité à connaître les auteurs et les codes.

La connaissance ou la reconnaissance des auteurs de cyberatttaques pose des difficultés, puisque ces derniers peuvent relever du secteur privé, public, avoir des motivations d’ordre politique, être des délinquants économiques ou militants. Ces auteurs peuvent présenter de multiples visages.

Qui prend la décision de déclencher une contre-attaque? Le secteur privé ? le pouvoir militaire ? l’autorité publique ?Suivant quels critères et comment ?

Quant au code, il y a la nécessité de parler la même langue. Le bluff et la désinformation s’invitent au débat. Parfois une simple annonce d’attaque suffit à déstabiliser un Etat. Un effet de panique et de désorganisation s’en suit.

On peut difficilement chiffrer le dommage. Ce dernier peut être une paralysie totale du système ou la perte de données sensibles et essentielles. Que faire ensuite ? Une politique de rétorsion ou céder à une revendication ?

Nous venons de voir que la cyberguerre comportait donc plusieurs aspects et nécessite des enquêtes approfondies pour connaître les auteurs ou les mobiles.

Composantes de la cyberguerre : hacking et règles du jeu

La pensée stratégique a encore du mal à intégrer le cyberespace.

La guerre classique comprend trois facteurs : le mouvement, le projectile et le feu. Il n’y a pas ces composantes dans le cyberespace. Il s’agit d’un environnement virtuel et instantané. La cyberguerre n’a pas encore eu lieu. En revanche, il y a eu des cyberattaques, qui utilisent des cyberarmes.

Les cyberarmes sont des programmes informatiques qui visent à prendre le contrôle d’un système, à le paralyser ou le détruire. D’une certaine façon, nous sommes tous des hackers potentiels, avec une puissance informatique qui double tous les six mois. Ainsi sont redistribuées les cartes du jeu. Parmi les cyberarmes, nous avons le hacking qui déniche des failles et produit des effets dominos. Le hacker est opportuniste et patient. Il est sans cesse à côté du système et non pas contre le système. Il pervertit les informations. Une équipe de hackers est donc forcément en marge d’une équipe militaire. Toutes ces composantes font qu’un Etat est rarement impliqué dans une cyberattaque.

Une fois encore, les modèles russes et chinois sont à contre-courant. Ils se reposent sur les universités, les talents, sur la cybercriminalité, le hackerisme et l’armée.

Lors d’une cyberattaque, le problème de l’attribution se pose, comme nous l’avons vu précédemment. Il n’y a pas d’identification parfaite, ni de localisation. Les acteurs veillent en effet à masquer ou à brouiller leurs identités. Voici deux exemples:

1. En avril 2007, des hackers nationalistes russes, regroupés sous la bannière NACHI, qui signifie « les nôtres », provoquent une paralysie des services Internet du gouvernement estonien, suite au démantèlement d’un soldat de bronze, qui selon la Russie, rend hommage aux soldats de l’armée rouge morts face aux Nazis. Des ordinateurs et des serveurs basés dans plus de soixante-quinze pays furent à l’origine de cette cyberattaque.

2. En été 2008, le NACHI recommence en paralysant les services de téléphonie et d’Internet géorgiens, pendant l’opération militaire menée par l’armée russe.

Le principe était d’utiliser chaque ordinateur. Si les Etats géorgiens ou estoniens avaient eu les moyens de riposter, contre qui l’auraient-ils fait ? Des civils ? Votre serveur ou votre opérateur peut-être?

Il n’y a ni déclaration de guerre, ni implication d’un Etat puisque c’est une organisation indépendante, ni preuve que la Russie est impliquée. Dans ce cas, comment exercer des représailles et contre qui ?Quels types de représailles ? Les difficultés d’attributions sont récurrentes. Se pose aussi la question du risque et des dégâts collatéraux. Lors de l’opération Iraqi Freedom, le Pentagone envisageait d’utiliser une cyberarme pour paralyser le système bancaire irakien. La Maison Blanche s’y est opposée, craignant un effet domino qui se serait propagé aux alliés du Moyen Orient, puis partout ailleurs. Les téléphones permettent des paiements en ligne, ainsi une cyberattaque visant uniquement un opérateur mobile peut causer des effets nuisibles aux banques. Enfin, les lois de la guerre stipulent clairement que les combattants ne doivent pas toucher des innocents. Quant est-il dans ce cas de tous les « ordinateurs » innocents ?

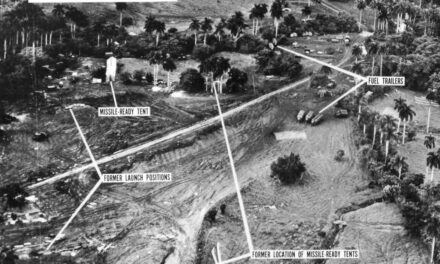

Exemple du ver Stuxnet :

Stuxnet est un ver informatique découvert en 2010 qui aurait été conçu par la National Security Agency (NSA) en collaboration avec l’unité israélienne 8200 pour s’attaquer aux centrifugeuses iraniennes d’enrichissement d’uranium.

La complexité du ver est très inhabituelle pour un logiciel malveillant. Il a été décrit par différents experts comme une véritable cyberarme, conçue pour attaquer une cible industrielle déterminée. Il s’agirait d’une première dans l’histoire. C’est le premier ver découvert qui espionne et reprogramme des systèmes industriels, ce qui comporte un risque élevé. Il cible spécifiquement les systèmes SCADA utilisés pour le contrôle-commande de procédés industriels. Stuxnet a la capacité de reprogrammer des automates programmables industriels (API) produits par Siemens et de camoufler ses modifications. Les automates programmables Siemens sont utilisés, tant par quelques centrales hydro-électriques ou nucléaires, que pour la distribution d’eau potable ou les oléoducs. Le ver a affecté 45 000 systèmes informatiques, dont 30 000 situés en Iran, y compris des PC appartenant à des employés de la centrale nucléaire de Bouchehr. Les 15 000 autres systèmes informatiques sont des ordinateurs et des centrales situés en Allemagne, en France, en Inde et en Indonésie, utilisateurs de technologies Siemens. Quel est l’impact d’une telle cyberattaque ? Il semblerait que ce dernier fut minime dans le cas de l’Irak. En effet, le hacker qui paralyse tout un système ou des centrales électriques, en quelques coups de clavier, appartient pour le moment au domaine de la science fiction.

Cependant, le développement et l’utilisation de cyberarmes demandent peu de moyens et la prolifération de telles armes semble devant nous.

d.la dissuasion nucléaire est-elle un modèle de stratégie transposable au cyberespace ?

A chaque cyberattaque, il est difficile d’établir une mesure des pertes financières. Mais l’estimation qui fait consensus est que le coût total des dommages est comparable au chiffre d’affaires mondial du crime organisé et supérieur à celui des trafics de stupéfiants. Il semble alors important de développer des stratégies de défense ou de dissuasion.

Pourtant, les bénéfices d’Internet sont considérés comme supérieurs aux dommages.

Les acteurs des cyberattaques :

1. Des cyberactivistes : Wikileaks ou Anonymous, qui sont motivés par une idéologie,

2. Des cybercriminels, motivés par le gain financier,

3. Des cyberterroristes qui utilisent les réseaux pour recruter et communiquer,

4. Des cyberguerriers, mis en place par des Etats pour conduire des actions offensives. Les Etats les dotent de plus en plus de moyens financiers. Le niveau de performances est accru (maliciel).

Qu’en est-il de la dissuasion ?

Si l’on établissait une analogie entre la dissuasion nucléaire et la cyberdissuasion, il y aurait des points de convergence, mais aussi de divergence. Cependant, les communautés virtuelles s’entrecroisent avec les juridictions nationales et développent leurs propres modes de gouvernance. En matière de dissuasion conventionnelle, nous possédons des outils comme les défilés militaires, les manœuvres, les envois de troupes à proximité. On dispose de possibilités de ripostes. Certains Etats ont même signé des traités de non prolifération. Il y a donc quatre composantes :

- Une capacité défensive

- Une capacité d’attribution (identifier l’origine)

- Une capacité offensive (disposer de moyens de représailles)

- Une capacité de communication

Concernant le cyberespace, faire preuve d’une capacité défensive reviendrait à assurer la sécurité des systèmes d’information. Or, le coût est supérieur au coût d’une attaque efficace. De plus, il faudrait d’abord identifier correctement les risques encourus.

Il se pose ensuite une nouvelle fois la question récurrente de l’attribution. Un message peut avoir connu plusieurs rebonds. Lors de l’attaque de l’Estonie en 2007, les services estoniens ont identifié les Etats Unis et l’Egypte. Cela n’apportait pas d’éclairage quant aux mobiles, ni quant à l’identité des véritables auteurs. De plus, seuls l’axe spatiale-avec piégeage des satellites- et l’axe maritime-avec le piégeage des câbles sous- marins-ne sont des vecteurs possibles pour agir. Il est ensuite nécessaire d’organiser la riposte rapidement. Une riposte tardive perd sa justification légale. Au niveau de l’offensive, il faut s’assurer de créer au moins autant de dégâts que l’attaque, ce qui n’est pas garanti.

Les télécommunications entre Etats sont physiquement dépendantes : des satellites et des câbles sous-marins (99% du trafic Internet passe par les câbles sous-marins). Il s’agit de câbles très denses en Europe et aux USA, avec beaucoup de redondance (double accès). En revanche, ce n’est pas le cas en l’Afrique, en Inde, ou encore au Moyen Orient.

Le problème de la dissuasion s’oppose aussi à l’exercice d’entrainement, puisqu’en réseau fermé, on n’évite pas le doute sur la réussite en réseau ouvert. S’entraîner en réseau ouvert, c’est s’exposer à des dégâts collatéraux. De plus, tout l’intérêt de la dissuasion est de rester crédible.

Les Etats-Unis prennent au sérieux la cyberdissuasion. Ils envisagent cela de manière collective.

Quant à la doctrine française, elle pourrait s’appuyer sur 3 principes : être exemplaire en matière de sécurité, établir et maintenir les bases d’une cyberdéfense pour identifier les attaques et enfin, développer des collaborations.

Principe stratégique du cyberespace

La stratégie militaire s’exerce dans différents milieux : terrestre, maritime, aérien et aérospatiale. La stratégie opérationnelle cherche une cohérence entre ces différents milieux.

Nous l’avons vu, il y a des ressemblances entre le secteur du nucléaire et celui du cyberespace.

Mais il y a des dissemblances également : la cybertechnologie est en constante mutation technologique, en corrélation avec l‘évolution technologique. De plus, le domaine du nucléaire s’appuie, nous l’avons vu, sur la dissuasion. Le modèle dissuasif ne semble pas être un modèle pertinent en ce qui concerne le cyberespace. L’analogie de ce dernier avec les combats en milieu terrestre semble plus pertinente. En effet, sur terre, les armées s’affrontent selon « deux murailles de soldats face à face » et érigent des forteresses, des murs, que l’ennemi s’efforce de contourner. On crée des flancs vulnérables.

Voici les grands principes opérationnels appliqués au domaine du cyber :

1. Sûreté : ensemble des mesures pour obtenir et maintenir la sécurité

2. Résilience : capacité du réseau à fonctionner malgré des attaques

3. Surprise : nécessité de prendre l’adversaire par surprise

4. Contournement : focaliser l’attaque sur les failles

5. Rupture : exploitation de ces failles pour une dislocation du système

6. Coalescence : organisation synergique d’acteurs de nature différente

7. Chaos : instabilité à long terme

8. Rhétorique : discours accompagnant l’attaque, qui nécessite une maitrise de l’information

Il faut ajouter à cela la capacité de cacher son intervention (et la pertinence), la nécessaire fugacité de l’offensive et le pouvoir égalisateur du domaine cyber qui permet à des acteurs de force inégale de s’affronter.

II.Cyber géopolitique

Existe-t-il des frontières dans le cyberespace ?

Voilà une question qui nous intéresse grandement.

Le politologue Jean Loup Samaan propose un modèle à 3 niveaux ou à 3 dimensions :

1. Sémantique (sens de l’information)

2. Syntaxique (flux)

3. Lexicale (stocks et infrastructures)

Les caractéristiques physiques sont importantes (lieux de stockage des données, des câbles…).

Le cyberespace, né de la guerre froide, accueille différents acteurs :

- Internautes/citoyens

- Entreprises

- Organismes étatiques

- Organisations criminelles et/ou mafieuses

- Réseaux terroristes

Le cyberespace est le domaine de l’interconnexion informationnelle entre des systèmes communicants.

Est-il raisonnable de parler de frontières dans un tel espace, décentralisé, globalisé et apparemment hors de contrôle ?

Oui, il existe bien différents types de frontières. Un premier niveau concerne les zones internationales. Puis, nous trouvons un niveau local, qui concerne tous les sites commerciaux ou administratifs. Tous les équipements filtrants et antivirus en sont les gardes-frontières.

Un second plan existe : la frontière juridictionnelle, avec le nom de domaine comme le « .fr » pour la France. La France dispose d’un droit de regard sur tous les domaines « .fr », ainsi qu’une compétence juridique et de contrôle. Les sites « .fr » doivent nécessairement proposer un contenu compatible avec la loi française.

Cependant, il existe une multitude de points de rattachements possibles : sur terre, mais aussi en orbite. Chaque Etat a donc fixé son cadre juridique.

Les frontières existent bien dans le cyberespace, physiques ou juridictionnelles, mais il faut envisager une multitude de points de rattachements à divers ordres juridiques. Chaque Etat a fixé dans son droit international et un cadre juridique.

Les acteurs :

– Public : internautes ou criminels

– Etats : ils ne sont pas totalement souverains en matière d’Internet. Les domaines « gouv.fr » ou « gov », « mil » (USA) sont protégés (gouvernements). L’Etat qui dispose de la technologie, dispose des « clés du royaume ». Nous pouvons noter des disparités dans ce domaine. Les USA maitrisent largement cet espace : inventeurs, développeurs, opérateurs…mais la Chine se place également sur le devant de la scène. Les Etats peuvent tout même « couper » le point d’accès à leur cyberespace et ont une marge de manœuvre, même si elle est limitée.

Les ressources correspondent à la maîtrise de l’information. On notera des risques de piratage des données sensibles ou pas dans le cloud.

Nous pouvons également souligner trois types de conflits :

– Les conflits sémantiques, liés à l’information, et pas extension à la désinformation ;

– Les conflits lés aux ressources et à la notoriété (concurrence d’entreprises) ;

– Enfin, les conflits réels (Stuxnet, Duqu pour déstabiliser un Etat).

–

Seuls les USA ont décidé de traiter le cyberespace comme un espace à protéger.

Ainsi, nous devons appréhender le cyberespace comme un espace particulier, avec ses frontières, ses acteurs, ses ressources et ses conflits. Il reste à envisager une réglementation et une régulation. Encore faut-il résoudre le problème de l’identification et de l’attribution.

Le cyberespace, un espace politique et un enjeu de puissance

Le cyberespace est en constante mutation et accroissement. En termes d’utilisateurs (chiffres actualisés par rapport au livre): selon les chiffres communiqués par Kepios, 4,95 milliards d’internautes sont comptabilisés en janvier 2022, soit une croissance annuelle moyenne de 8,6 % pour l’ensemble de la dernière décennie. En un an, le nombre d’utilisateurs d’Internet a augmenté de 4 % avec 192 millions de nouveaux utilisateurs. Contre 250 millions en 2000. Le nombre d’internautes en Chine a atteint plus de 1,03 milliard en décembre 2021. Les États-Unis ont plus de 302 millions d’internautes en 2021 et la Russie 124 millions d’internautes.

Il y a également une augmentation des conflits. Internet est une réalité physique et non un espace extraterritorial. Les affrontements se sont multipliés : cybercriminalité, cyberterrorisme. La gouvernance du cyberespace implique plusieurs contrôle portant sur différentes strates : Etats, entreprises, internautes. Or, les Etats se sont appropriés progressivement cet espace.

Sur le plan international, trois grandes puissances s’affrontent.

D’abord, les Etats Unis, qui, on l’a vu, dominaient largement cet espace. Le cyberespace est pour eux le 5ème espace stratégique. Sous la gouvernance Bush, il s’agissait plus d’un champ de bataille à défendre. Avec Obama, les enjeux ont évolué puisque ces espaces demeurent des multiplicateurs et des vecteurs de puissance.

La Chine devient peu à peu le nouvel ennemi. En investissant massivement dans la recherche et R&D, la Chine se situe dorénavant sur le devant de la scène. Elle développe une modernisation de ses forces armées. Cependant, se technologie restait basique dans le domaine de la cyberstratégie (hacking).

Attention, l’ouvrage résumé ici date de 2013. Voici une petite actualisation concernant la Chine en 2022.

La Chine s’est fixée pour objectif de prendre la tête de la compétition mondiale dans le domaine des technologies quantiques. Elle est actuellement en très bonne place dans ce nouveau champ de la confrontation stratégique avec les États-Unis. Dans l’informatique, la communication et la détection (des radars et des capteurs d’images de haute précision), les espoirs d’innovation technologique que nourrit la quantique sont immenses. Durant la période du 14e plan quinquennal (2021-2025), l’économie numérique chinoise entrera dans une nouvelle phase caractérisée par l’application approfondie, le développement encadré et le partage des bénéfices. Des centres informatiques nationaux seront construits à l’ouest du pays, de manière à inverser le déséquilibre dans le déploiement des infrastructures numériques et à maximiser la valeur des facteurs de production des données. « La quantité totale de données dans la société a augmenté de façon exponentielle avec l’accélération de la transition numérique et de la montée en gamme de différents secteurs. Par conséquent, le besoin de stockage, de calcul, de transfert et d’application des données a augmenté considérablement » a dit Jin Xiandong, porte-parole de la Commission nationale du développement et de la réforme.

La Russie joue un rôle de contrepoids. Sa priorité reste la lutte défensive et la sécurité, ainsi que le contrôle des contenus. Pour les autorités russes, la vraie menace reste la vulnérabilité de la population aux influences extérieures. Ils estiment les technologies de l’information occidentales subversives. La Russie plaide pour un transfert des gouvernances à l’Union Internationale des télécommunications (L’Union internationale des télécommunications ou UIT est l’agence des Nations unies pour le développement spécialisé dans les technologies de l’information et de la communication, basée à Genève. Elle compte 193 États membres et 700 membres et associés du secteur). Les Etats Unis ne sont pas favorables à ce transfert. Refus de signer la convention de Budapest sur la Cybercriminalité. Cette opposition avec les Etats Unis s’est accompagné d’un rapprochement avec la Chine.

Ainsi, allons-nous vers une nouvelle guerre froide ? Il y a clairement une idéologie différente entre les deux blocs.

D’un côté, la vision américaine qui consiste en un réseau mondialiste et ouvert, avec une volonté de « démocratiser » les pays qui ne le seraient pas (envoi de kits de connexion par exemple) et d’un autre une vision plus souverainiste, défendant des réseaux contrôlés, du moins en partie, par les Etats. Les raisons sous-jacentes sont évidemment stratégiques, mais aussi économiques. Le grand « firewall » chinois permet de développer une cyberéconomie à l’abri de la concurrence.

Quant aux Etats occidentaux, ils ont un besoin non négligeable de surveillance. Existe-t-il un risque d’un transfert de gouvernance ? La fragmentation d’Internet et la fin d’un réseau mondial ? Pour autant, la fragmentation est déjà en cours, mais les cyberéchanges ne cessent pourtant de croitre. Certains pays ont alors développé des réseaux intérieurs connecté au réseau mondial par des passerelles. En Chine, le « facebook » local est Renren, Salamworld chez les musulmans, ou VK chez les Russes.

L’encadrement juridique de la cyberdéfense

La cyberdéfense est l’ensemble des mesures permettant à un État de défendre ses systèmes d’information essentiels dans le cyberespace. Mesures défensives (protection) ou offensives (virus).

Le légitime défense est définie dans le droit français : « la commission d’une infraction en riposte à une atteinte injustifiée ». La défense préméditée, qui doit être proportionnée à l’attaque, par usage d’un piège automatique n’est pas défendue. Mais la légitime défense numérique reste difficile à justifier. Il faut d’abord réagir tout de suite, ce qui semble délicat car cela suppose de disposer d’indices fiables, univoques. Puis il faut prouver la nécessité de la légitime défense. L’atteinte (crime ou délit) semble plus facile à mettre en évidence.

Les Etats Unis considèrent que toute riposte à une attaque informatique touchant leurs infrastructures sera encadrée par la légitime défense internationale et envisagée dans le cadre du droit des conflits armés. Le principe est l’interdiction du recours à la force, mais avec une exception en réaction à un acte illicite : agression armée.

Il s’avère nécessaire de caractériser l’agression, son caractère armé, son intensité, son imputabilité à un Etat, sa mise en péril d’un autre Etat… Lorsque le conflit informatique est associé à une attaque cinétique, l’agression est facilement qualifiable. Ce n’est moins le cas si la cyberattaque est uniquement informatique. De plus, se pose une nouvelle fois le problème de l’attribution. Il faut pouvoir imputer l’attaque à un Etat.

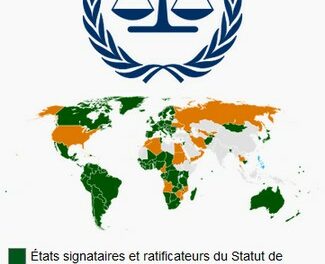

De nombreux textes internationaux encadrent les conflits:

– La déclaration universelle des droits de l’homme

– Le pacte international des droits civils et politiques

– La convention européenne des droits de l’homme

– Le convention de l’UIT de 1992 (Union internationale des télécommunications) et sa constitution

– Les règlements des radiocommunication de 2007

– Autres conventions internationales de radiocommunication

Il semblerait judicieux de regrouper ces textes au sein d’un seul et unique traité qui codifierait les relations dans le cybersepace.

III. Penser la cyberguerre

Peut-on parler de guerre dans le cyberespace ?

La littérature regorge de cyberattaques plus ou moins crédibles : le comte de Monte-Cristo, Michel Strogoff…Le cyberespace, d’après Stéphane Dossé, peut être défini comme « le maillage de l’ensemble des réseaux permettant l’interconnexion informelle des êtres vivants et des machines. »

Il se définit en 3 dimensions :

– matériel (câbles, infrastructures…)

– lexicale (logiciels…)

– sémantique : flux d’information

Les 7 couches du modèle OSI :

Couche 1 – La couche physique.

Couche 2 – La couche de liaison de données.

Couche 3 – La couche réseau.

Couche 4 – La couche de transport.

Couche 5 – La couche session.

Couche 6 – La couche de présentation.

Couche 7 – La couche d’application.

Les acteurs sont les mêmes que dans les autres espaces : entreprises, Etats, particuliers.

Mais cet espace dépend de la puissance numérique. Il y a donc de grandes disparités.

Dans la cyberstratégie, il faut prendre en compte le niveau technique (attaques/protections) et tactique. Le cyberespace n’est qu’un espace de transition pour le moment, dans lequel les actions transitent pour atteindre un réseau informatique, électrique ou autre chose.

La cyberstratégie est autonome mais pas indépendante. Historiquement, l’écoute, la destruction de câbles télégraphiques, le brouillage des communications (opération Overlord) durant la deuxième guerre mondiale existaient déjà. Mais les moyens les plus médiatiques, ne sont pas les plus efficaces. Nous assistons cependant à une nouvelle guerre froide entre la Chine, le bloc Occidental et la Russie. La Chine fait des démonstrations de forces majeures depuis 2010 : Jo de Pékin 2008/2022, défilés militaires…Le cyber espace est devenu un enjeu de puissance et chacun investit considérablement dans ces domaines.

Cyberespace et information/influence

Les représentations du cyberespace : un outil géopolitique

Alix Desforges

Dans Hérodote 2014/1-2 (n° 152-153), pages 67 à 81

Le cyberespace permet dorénavant la promotion des idéologies. Il s’agit là d’influencer la perception du monde, par les mots, les images ou les idées. Nous sommes en mesure de retrouver deux blocs : les idéologies occidentales et le reste du monde. Les acteurs sont donc de nature hétérogène. L’affrontement traditionnel est ainsi évité puisqu’il s’exprime dans le cyberespace. Mais la perception du monde devient réalité. Le mode d’action est, dans ce cas précis, la propagande. Cependant, dans un conflit cinétique, la victoire n’est effective que si elle est acceptée par les vaincus. De nos jours, la résistance s’exprime aussi dans le cyberespace, par l’image, l’information ou la désinformation… Maitriser l’information reste donc un objectif majeur.

Vers un combat cyberelectronique ?

Il ne faut pas oublier que le commandement militaire (comme beaucoup d’autres choses) repose sur l’informatique : poste PC de grandes dimension, antennes, paraboles…Les écrans sont partout. Dans le champ militaire, mais aussi civil. La finalité de l’omniprésence de cette technologie est d’accroitre l’efficacité et la réactivité. Pour autant, cette force peut devenir une vulnérabilité, une faille. Pour exemple, nous avons le piratage des drones américains « prédator » durant la guerre d’Irak, par des rebelles avec un logiciel à moins de 30 dollars. Ainsi, le combat cyberélectronique n’est pas une guerre à part, mais vient s’ajouter au combat moderne.

Cyberguerre : qui franchira le rubicon ?

Le général Yakovleff a déclaré en 2009 : « l’histoire attend toujours une victoire convaincante de la guerre immatérielle sur la guerre classique ». La guerre en Ukraine nous démontre que les choses n’ont pas évolué depuis 2009. La guerre de l’information ajoute une nouvelle dimension à ce conflit qui demeure cinétique et physique. Pourtant, les attaquent des systèmes informatiques se multiplient.

Quelques chiffres actualisés : 54 % des entreprises françaises attaquées en 2021, +255 % d’attaques par ransomware, 50 000€, c’est le coût médian d’une cyberattaque, une perte moyenne de 27 % du chiffre d’affaires en France (sources : L’Agence nationale de la sécurité des systèmes d’information ou ANSSI).

Les agences gouvernementales ne sont pas en reste. Mais dans les conflits, la dissymétrie est seule gage de succès. Mais cette guerre ne se matérialise pas encore dans le cadre militaire car il y a des freins politiques (un échec aurait de graves conséquences en terme d’image et de dissuasion), des freins techniques car les attaques ciblées restent difficiles à conduire, des freins juridiques avec le respect du droit international qui impose de distinguer cibles civiles et militaires (impossible dans le domaine du cyber avec les réactions en chaine), des freins moraux (les effets des cyberarmes sont encore flous) et générationnels. Il y aurait alors deux groupes d’acteurs si une cyberguerre se déclenchait : le premier groupe d’Etats qui disposent de fortes capacités militaires et cybermilitaires. Et les autres : ce deuxième groupe a moins de freins, mais moins de capacité. Il dispose néanmoins d’un vivier de jeunes talents, notamment dans le domaine de la cybercriminalité.

Cyberconflits récents

2007 a été une année charnière. En effet, elle a connu le cyberconflit entre la Russie et l’Estonie, suite au démantèlement des statues à la gloire des soldats russes. La même année, la Chine a également été soupçonnée d’être à l’origine de cyberattaques (chevaux de Troie) contre divers gouvernements de pays occidentaux. Des données sensibles ont été ainsi dérobées. Il y a eu en outre le raid israélien en Syrie : les Israéliens ont envoyé un drone qui a intercepté les signaux des radars syriens, afin de les corrompre. Puis, en Irak, les drones américains « prédator » ont été piratés. Des données relatives au F35 (avion de chasse américain) ont également été dérobées.

D’autres attaques ont eu lieu depuis 2007. En 2008, des attaques en provenance de serveurs basés en Chine ont eu lieu. Les ambassades et les sites militaires étaient visés.

Wikileaks a démontré que des citoyens pouvaient se dresser contre des Etats, en publiant en 2010 des rapports classifiés. En voulant révéler des informations au grand public, des personnels et agents ont été mis en danger.

Découvert en 2010, le ver informatique Stuxnet a fait de gros dégâts, notamment dans des installations nucléaires iraniennes (centrale de la ville de Natanz). Ce virus informatique n’était pas destiné à voler des données, mais à espionner et à saboter des systèmes industriels. Stuxnet a été conçu par les États-Unis et Israël pour freiner le programme nucléaire iranien. Avec Stuxnet, une nouvelle ère est née : celle de la cyberguerre.

En avril 2011, le PlayStation Network, service en ligne proposé par Sony au sein de sa console PlayStation 3, tombe en panne. Le service devient inaccessible pendant plusieurs semaines pour 77 millions d’utilisateurs à travers le monde, qui ne peuvent notamment plus jouer en ligne, ou accéder à leur bibliothèque de jeux dématérialisés. Pour Sony, c’est un long cauchemar qui va durer des mois : l’entreprise nippone finit par admettre qu’une intrusion a eu lieu sur ses serveurs, et que des millions de données personnelles ont été volées.

Huit ans plus tard, ce véritable désastre en matière de cybersécurité poursuit toujours Sony, qui a été pointé du doigt, non seulement pour le manque de sécurisation de ses données sensibles, mais également pour sa communication chaotique autour de cette crise.

Ashley Madison est un site de rencontre extraconjugal, particulièrement utilisé dans le cadre d’adultères qui s’est fait pirater en 2015, par un groupe de hackers se faisant appeler « The Impact Team ». Les pirates ont rapidement clamé avoir volé une quantité impressionnante de données personnelles : noms des utilisateurs, adresses, numéros de cartes bancaires. Les pirates, en août 2015, ont alors publié 60 Go de données obtenues grâce à leur cambriolage virtuel sur le « dark web ». Les conséquences ont été désastreuses pour des milliers de familles.

En mai 2017, le ransomware WannaCry a touché plus de 300 000 ordinateurs, dans plus de 150 pays. De nombreuses entreprises en ont été victimes, parmi lesquelles Vodafone, FedEx, Renault, la Deutsche Bahn, mais aussi le ministère de l’intérieur russe.

En février 2018, la plateforme GitHub a été victime de la plus grande attaque DDoS survenue jusqu’alors. Ses serveurs ont été saturés par des centaines de milliers de requêtes à la seconde, entraînant la chute de ces derniers. L’attaque a été spectaculaire, mais n’a finalement causé aucun dégât matériel et s’est contentée d’égratigner un peu l’égo de l’entreprise ciblée. Comme souvent, GitHub a été pris pour cible sans raison particulière : les hackers à l’origine de l’attaque voulaient simplement faire la démonstration de leurs talents.

Conclusions générales

Le cyberespace constitue bien un nouvel espace de pensée. C’est pourtant une réalité à la fois fluide et floue.

En termes de frontières, le cyberespace connaît des frontières physiques et juridictionnelles (souveraintés) et on relève que l’espace physique ne reflète pas nécessairement l’espace virtuel. Cependant, les instruments sont évolutifs et mouvants.

Le cyberespace n’est pas un milieu clos, il interagit avec tous les autres espaces. Il est cet espace qui interagit également avec la machine et dans lequel l’intelligence peut se manifester.

Les guerres de l’information à l’ère numérique

Céline Marangé, Maud Quessard (dir.)

PUF, 2021, 452 pages, 25 euros